Retro

Rozwiązanie pokoju retro z platformy https://tryhackme.com/.

Podstawowe skanowanie:

nmap scan

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

└─$ nmap -sV -sC 10.10.95.13

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-23 04:19 EDT

Nmap scan report for 10.10.95.13

Host is up (0.042s latency).

Not shown: 998 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

|_http-title: IIS Windows Server

|_http-server-header: Microsoft-IIS/10.0

| http-methods:

|_ Potentially risky methods: TRACE

3389/tcp open ms-wbt-server Microsoft Terminal Services

| ssl-cert: Subject: commonName=RetroWeb

| Not valid before: 2024-03-22T07:59:45

|_Not valid after: 2024-09-21T07:59:45

| rdp-ntlm-info:

| Target_Name: RETROWEB

| NetBIOS_Domain_Name: RETROWEB

| NetBIOS_Computer_Name: RETROWEB

| DNS_Domain_Name: RetroWeb

| DNS_Computer_Name: RetroWeb

| Product_Version: 10.0.14393

|_ System_Time: 2024-03-23T08:19:15+00:00

|_ssl-date: 2024-03-23T08:19:20+00:00; +2s from scanner time.

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: 1s, deviation: 0s, median: 1s

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 16.01 seconds

gobuster scan

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

└─$ gobuster dir -u 10.10.95.13 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://10.10.95.13

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.6

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/retro (Status: 301) [Size: 148] [--> http://10.10.95.13/retro/]

/Retro (Status: 301) [Size: 148] [--> http://10.10.95.13/Retro/]

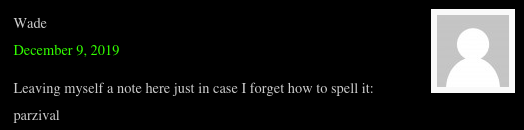

Pierwsza flaga to /retro - można ją znaleźć w wynikach skanowania narzędziem gobuster. Kolejnym zadaniem jest odczytanie pliku user.txt, pewnie zawiera kolejną flagę. Na początek dobrze jest po prostu zapoznać się ze stroną i sprawdzić co jest na niej zawarte. Opierając się na tym co zawiera podpowiedź do tego zadania podejrzewam, że jakaś flaga lub hasło do konta znajduje się gdzieś na stronie. Po chwili przeglądania natknąłem się na ten post:  Podsumowując, mam prawdopodobnie nazwę użytkownika i hasło:

Podsumowując, mam prawdopodobnie nazwę użytkownika i hasło:

1

wade:parzival

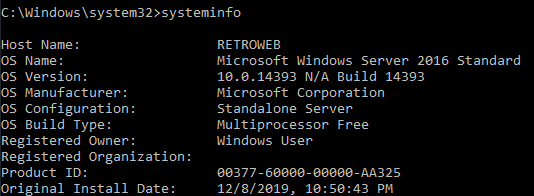

w wyniku skanowania NMAP można zauważyć, że maszyna jest otwarta na połączenia RDP - warto przetestować czy znalezione dane pozwolą połączyć się z nią.

1

xfreerdp /u:wade /p:parzival /v:10.10.95.13 /dynamic-resolution

dane do logowania były prawidłowe, na pulpicie znajduje się plik user.txt zawierający flagę - druga znaleziona. Trzecia flaga pewnie jest na koncie z wyższymi uprawnieniami, spodziewam się, że maszyna podatna jest na jakiegoś eksploita, sprawdzam pod jaką wersją systemu działa:

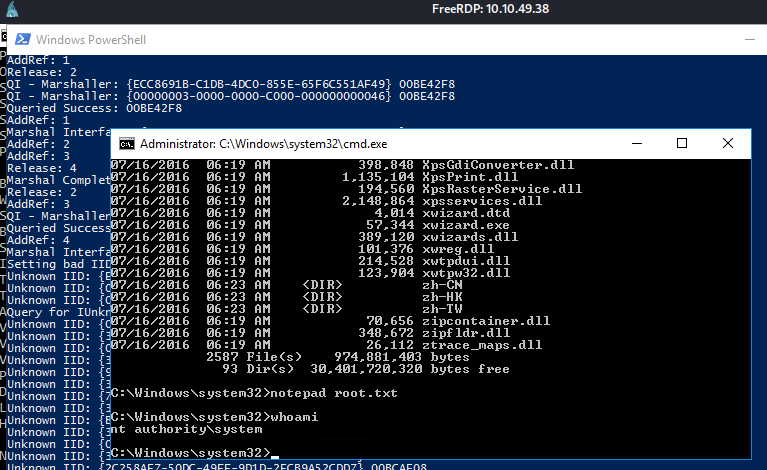

Po chwili szukania w internecie znalazłem eksploita, pobrałem go i umieściłem na maszynie. Po jego wykonaniu otrzymałem shell z uprawnieniami systemowymi i mogłem odczytać ostatnią flagę.  Znajduje się ona na pulpicie użytkownika Administrator ->

Znajduje się ona na pulpicie użytkownika Administrator -> C:\Users\Administrator\Desktop w pliku o nazwie root.txt.txt.